L’Internet of Things è appena all’inizio del suo sviluppo, ma “grazie” ad esso i malware, simili a mostri usciti dallo schermo di un vecchio televisore, cominciano già ad allungare i tentacoli nel mondo reale…

Come accennato in un precedente articolo, la società americana di ricerca Gartner prevede che entro il 2020 i dispositivi connessi saranno più del doppio rispetto ad oggi, raggiungendo le 20 miliardi di unità. Ma l’interconnessione degli oggetti invade già praticamente ogni campo -andiamo dalle automobili elettriche alle linee ferroviarie ed aeree, dagli utensili domestici ai robot industriali, dai sistemi finanziari a quelli elettrici, dagli smartphone fino alle protesi sanitarie- e dove esiste internet sussiste anche sempre la possibilità di crimine informatico.

Per portare esempio dei “danni empirici” che un Cyber-attacco è in grado di provocare, possiamo citare il caso delle migliaia di famiglie ucraine vittime del blackout provocato dal malware Crash Override, il quale nel dicembre 2016 infettò il gestore di rete elettrica Ukrenergo. Impossibile poi dimenticare il Ransomware WannaCry, che a maggio di quest’anno mise sotto scacco aziende pubbliche e private di mezzo mondo, toccando all’incirca 100 paesi e provocando perdite quantificabili in 8 miliardi di dollari!

Dinanzi a simili scenari risulta evidente quanto la sicurezza informatica rivesta, oggi in particolar modo, un ruolo di capitale importanza. A tal proposito, uno dei problemi più urgenti da risolvere è legato al “Time to discovery”, cioè il tempo che separa un attacco malware andato a buon fine dalla sua scoperta. Secondo alcune indagini di settore, attualmente il “Time to discovery” italiano corrisponde in media a oltre 100 giorni! Cifra che, considerando l’imminente entrata in vigore del GDPR con le sue ferree norme sulla protezione dati, è tutt’altro che confortante… L’ambizione più grande per chi si occupa di Cyber Security, sarebbe quella di smascherare l’attacco alle prime battute: è stimato infatti che il maggior danno apportato si verifica nelle ore immediatamente successive alla compromissione. Trascorso questo lasso temporale, anche nel caso in cui l’infezione venga individuata, l’unica via percorribile sarà quella d’attuare un lento e macchinoso piano d’arginazione e recupero dati.

A detta degli esperti di sicurezza informatica, tra i principali difetti presenti nell’arsenale difensivo di molti grandi imprese, v’è la mancata integrazione fra gli strumenti di protezione utilizzati: non è raro incontrare organizzazioni fornite da 5/6 differenti produttori di “technology security”, ma prive delle competenze e le risorse temporali per poter gestire l’eterogeneità di un tale sistema. A cagione di ciò, importanti entità aziendali si ritrovano a segnalare giornalmente fino a 10.000 incidenti di sicurezza e, spinte dal panico, ad aumentare il personale dedicato… senz’altro esito che ottenere un’ipertrofia del dipartimento IT. Ciò che manca pare dunque essere una strategia semplice, funzionale e orientata, anziché all’accatastamento di prodotti tecnologici, al processo di difesa.

Nel 2016, durante il convengo “Cybercrime e Data Security” organizzato a Milano dall’American Chamber of Commerce in Italy insieme ad Affinion International, è emerso che la somma annuale di denaro perduta nel nostro paese a conseguenza di attacchi hacker, ammonta a ben 9 miliardi di euro! Le prime tre cause di vulnerabilità aziendale, da quanto emerso nel corso dell’evento sono: comportamenti inconsapevoli (78%), distrazione delle persone (56%), l’accesso in mobilità alle informazioni (47%). Tra i più tipici atteggiamenti inconsapevoli, possiamo certamente annoverare le sessioni di connessione a Free Wi-Fi (di bar, hotel ecc.) spesso non protetti, dove qualunque dato -password aziendali, bancarie ecc.- potrà essere intercettato con facilità dall’“hacker di turno”. Altro contegno ingenuo e/o distratto adottato da molti dipendenti pubblici e privati, sta nell’accedere mediante remoto agli archivi aziendali usando username e password facili e prevedibili (es. admin – admin). Si evince da questi esempi quanto la consapevolezza e la valutazione dei contesti di rischio, fondamentali quando si ha a che fare con la rete, siano elementi ordinariamente trascurati.

La maggior parte degli utenti in possesso di smartphone, inoltre, non considera con dovuta attenzione l’enorme mole di informazioni “private” messa quotidianamente a disposizione delle applicazioni: rubrica contatti (dove spesso e volentieri, a mo’ di memo, vengono inseriti i codici PIN bancari), dati biografici, immagini, video e, se si tratta di “app per il fitness”, persino peso, altezza e frequenza del battito cardiaco: app che sanno cosa mangiamo, quante ore dormiamo e, tramite geolocalizzazione, conoscono ogni nostro spostamento. Le applicazioni installate sugli smartphone (mediamente 50 nel ciclo vitale di un telefono) richiedono quasi sempre l’apertura di un account con inserimento di dati personali, e la sorte delle app inutilizzate è invariabilmente la stessa: dopo un paio di giorni vengono disinstallate o accantonate, senza però procedere alla disattivazione dell’account registrato. Giocoforza i dati precedentemente immessi, giacenti in rete all’interno di qualche database, prima o poi cadranno nelle mani di qualcuno e, fra i numerosi casi sfortunati, esistono quelli di persone ritrovatesi con auto in affitto e leasing a loro insaputa… Sono le “piccole” distrazioni e leggerezze dell’utente, quindi, a nutrire eventi criminali di mastodontiche dimensioni, come il Data Leak noto tra i cyber-criminali col nome di Anti Public: un gigantesco archivio deep web -scoperto recentemente dalla Cyber Division Var Group- di mail e password rubate riconducibili ad imprese, istituzioni pubbliche, forze armate e di polizia, università e infrastrutture critiche in tutto il mondo. Alla luce di questi fatti, oltre a prestare grande attenzione a dove ci si connette, a ciò che si scarica e all’aggiornamento antivirus, per ridurre notevolmente il pericolo di “cyber-disastri” sarà imprescindibile l’utilizzo di strumenti quali l’autenticazione a due fattori (password più codice) per servizi mail/cloud, e dove l’opzione non sussista diffidare del servizio offerto.

Altra abitudine rischiosa e inutile, ma (specialmente in ambiente Windows) molto diffusa, è quella d’usare il computer con i privilegi d’amministratore attivi anche laddove non sia strettamente necessario. Approfittando di questa impostazione, infatti, molti malware (tra cui il già nominato WannaCry) sono in grado, una volta penetrati nel sistema, di sfruttare i suddetti privilegi al fine d’agire più velocemente nella loro opera d’infezione e propagazione.

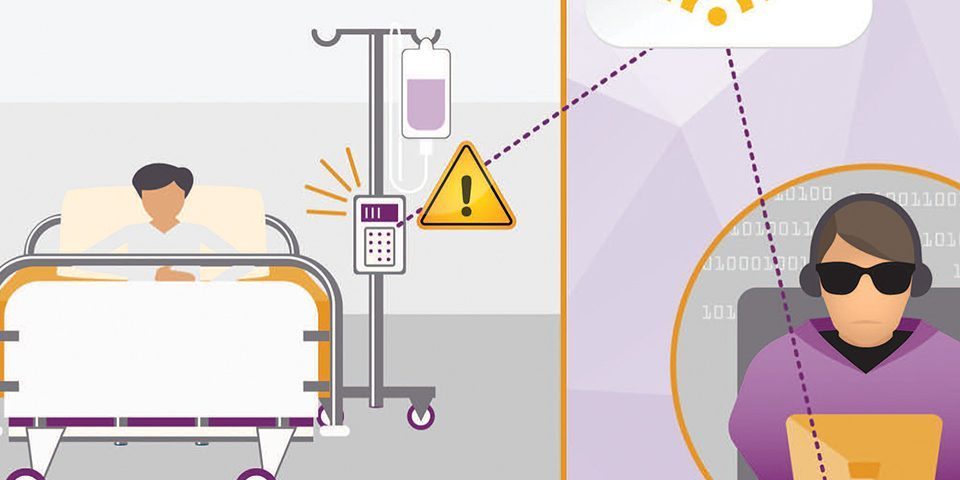

Fin qui ci siamo concentrati sui danni materiali che un cyber-attacco può causare avvalendosi di smartphone e computer, ma all’inizio dell’articolo abbiamo premesso come le tipologie dei dispositivi interconnessi (e quindi a rischio), sebbene in esponenziale aumento spazino già tutt’oggi in ogni campo: vogliamo quindi concludere con una breve riflessione legata ai potenziali pericoli dell’immediato futuro, portando due esempi riferiti alla sfera industriale e medico-sanitaria. Riguardo a quest’ultima, è stata comprovata la vulnerabilità di pace-maker e pompe insuliniche d’ultima generazione ai cyber-attacchi, e le conseguenze ipotizzabili -immaginate un ransomware capace di prendere in ostaggio, anziché i dati di un computer, la vita di un essere umano- sono davvero inquietanti. Una preoccupazione analoga si pone nei confronti delle industrie 4.0, dove l’utilizzo di robot “intelligenti” e interconnessi è in continuo aumento. Anche in questo caso saranno necessari costanti monitoraggi e perfezionamenti: basti pensare che -come emerge da una ricerca della Trend Micro– una minima distorsione nelle righe di codice trasmesse al robot, può portare alla fabbricazione difettata e alla conseguente compromissione funzionale di componenti critiche appartenenti, per esempio, ad aerei o automobili.

Non ci resta quindi che confidare sul buon senso delle aziende produttrici, sperando tengano in particolare considerazione il fattore sicurezza non solo nella progettazione e lo sviluppo dei dispositivi ma -grazie a frequenti aggiornamenti software- durante il corso del loro intero ciclo vitale.

Marcello Argenti