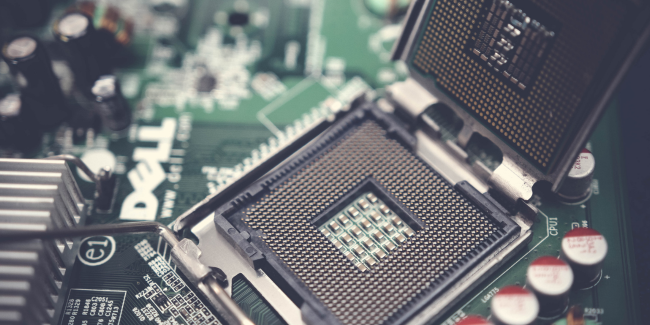

Un nuovo tipo di ransomware preoccupa gli esperti di sicurezza informatica: si annida direttamente nella CPU e aggira ogni protezione tradizionale. È quanto ha dimostrato Christiaan Beek, direttore senior per l’analisi delle minacce presso Rapid7, realizzando un proof-of-concept in grado di infettare il microcodice dei processori AMD. Questa tecnica, sebbene non ancora usata in attacchi reali, è stata resa possibile da una vulnerabilità individuata dal team di sicurezza di Google, che consente il caricamento di patch non firmate nei processori delle serie AMD Zen 1 fino alla più recente Zen 5. La ricerca non nasce con intenti dannosi – Beek ha infatti escluso la diffusione del malware – ma dimostra come un criminale informatico esperto potrebbe sfruttare questa falla per costruire un ransomware in grado di agire a livello hardware, fuori dal raggio d’azione di antivirus e sistemi di difesa software.

Un malware invisibile: come agisce il ransomware nella CPU

Questo tipo di minaccia rappresenta un cambio di paradigma nella cybersecurity. A differenza dei ransomware classici, che operano crittografando file e cartelle tramite software, un ransomware installato a livello CPU può intervenire prima ancora che il sistema operativo venga caricato. Alterando il microcodice, compromette l’intera catena di fiducia del dispositivo, rendendo inefficaci tutte le soluzioni di sicurezza tradizionali, comprese reinstallazioni del sistema o ripristini da backup. Beek ha richiamato l’attenzione anche su precedenti segnali preoccupanti: nelle chat interne alla gang ransomware Conti, già nel 2022 si discuteva dell’idea di inserire il malware direttamente nell’UEFI o nel firmware, per garantirne la persistenza assoluta nel sistema. Questi scenari, oggi solo parzialmente teorici, sono sempre più plausibili e concreti.

Cybersecurity in allarme: il rischio è già tra noi

Le implicazioni sono allarmanti: una volta infettata la CPU, nessuno strumento tradizionale di protezione sarebbe in grado di intercettare o bloccare l’attacco. Beek sottolinea come la comunità dovrebbe concentrarsi di più su questi rischi di basso livello, spesso sottovalutati rispetto ai vettori di attacco più noti. In particolare, invita aziende e istituzioni a migliorare le difese hardware e le pratiche di base, come la gestione delle patch, l’uso di credenziali sicure e l’autenticazione a due fattori, che restano ancora oggi punti deboli sfruttati nella maggior parte delle compromissioni ransomware. Non si tratta solo di reagire, ma di prevenire un nuovo livello di sofisticazione nei cyberattacchi.

Conclusione: serve una nuova cultura della sicurezza

In conclusione, il proof-of-concept di Beek non è un allarme infondato, ma un avvertimento su ciò che potrebbe accadere molto presto. L’idea che un ransomware possa risiedere nella CPU rappresenta un salto qualitativo nella minaccia informatica, uno scenario contro cui le difese attuali rischiano di essere inutili. La sicurezza, come sottolinea Beek, non può più concentrarsi solo su software e comportamenti: serve un approccio strutturale, che metta al centro l’integrità del firmware e dell’hardware. Perché nel 2025, parlare ancora di ransomware non dovrebbe essere la normalità, ma l’eccezione.

Vuoi conoscere meglio i nostri servizi?